Хакер - Эхо кибервойны. Как NotPetya чуть не потопил крупнейшего морского перевозчика грузов

Содержание статьи

Петя или не Петя?

Первое упоминание Petya датируется еще 2016 годом, когда эксперты компании G Data сообщили, что обнаружена опасная вымогательская малварь. Petya работал по принципу криптолокера: предотвращал загрузку ОС, шифровал все данные и просил выкуп за расшифровку, уведомляя жертву, что диск компьютера зашифрован «военным алгоритмом шифрования».

В основном Petya атаковал рекрутеров, рассылая письма от якобы откликнувшихся на определенную вакансию людей. В само письмо злоумышленники добавляли ссылку на полное портфолио на Dropbox. Вместо PDF или файла Word, в формате которых соискатели обычно посылают свои резюме и портфолио, по ссылке находился исполняемый файл pplication_portfolio-packed.exe.

Запуск приводил к падению системы в «синий экран смерти» и последующей перезагрузке. Перед непосредственным ребутом малварь портила MBR жесткого диска и перехватывала управление процессом загрузки.

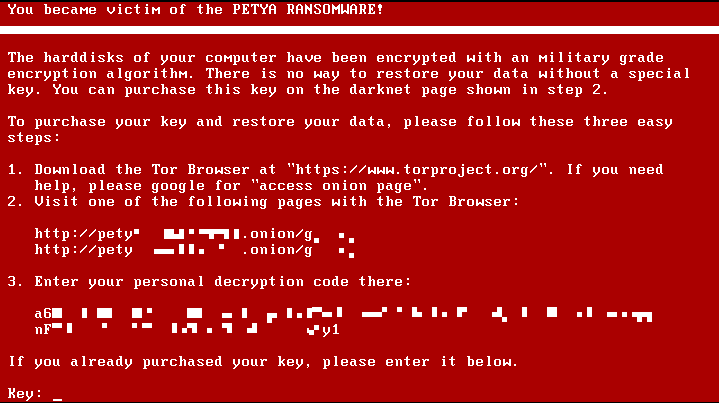

Требование выкупа

Требование выкупаПосле ребута пользователь мог наблюдать имитацию проверки диска (CHKDSK), но, когда она оканчивалась, видел не продолжение загрузки, а сообщение от «Пети». В нем говорилось, что все файлы на жестком диске зашифрованы, любое их восстановление невозможно. В качестве способа вернуть нажитое Petya предлагал пользователю заплатить выкуп в 0,9 биткойна (примерно 380 долларов на 2016 год) в течение семи дней. В противном случае Petya удваивал сумму до 1,8 биткойна.

NotPetya — приемный ребенок Petya

В 2017 году Petya снова дал о себе знать — но уже в модифицированной версии. ИБ-специалисты назвали этот шифровальщик NotPetya (или SortaPetya, ExPetr, Petna, Nyetya). Ведь после детального изучения малвари обнаружилось, что от старого Petya в коде осталось совсем немного.

Для первого преодоления периметра вымогатель использует почтовый спам, скрываясь внутри вредоносных документов Microsoft Office и эксплуатируя уязвимость CVE-2017-0199 — обход защитных механизмов Office для исполнения произвольного кода в системе. Этот эксплоит был найден в 2017 году, в апреле программисты Microsoft закрыли уязвимость патчем.

Проникнув в систему, NotPetya использует технику Mimikatz, которая позволяет получить пароли пользователей Windows из оперативной памяти, чтобы затем атаковать другие машины в локальной сети. Это давний и хорошо известный эксплоит, открытый французским исследователем еще в 2011 году.

Следующий инструмент в наборе «Не-Пети» сильно напоминает эксплоит ETERNALBLUE, который был похищен у АНБ и выложен в открытый доступ хакерской группой The Shadow Brokers. «Лаборатория Касперского» отметила, что авторы малвари использовали также ETERNALROMANCE — еще один инструмент, украденный у спецслужб.

ETERNALBLUE позволяет эксплуатировать уязвимость в протоколе SMB: отправка специально сформированных пакетов дает возможность выполнять произвольный код на удаленной машине.

Закрепившись в системе и заразив все соседние компьютеры, NotPetya шифрует MFT (Master File Table) разделов NTFS и перезаписывает Master Boot Record своим загрузчиком, который показывает типичное вымогательское сообщение. Это одна из немногих вещей, которые были позаимствованы у Petya.

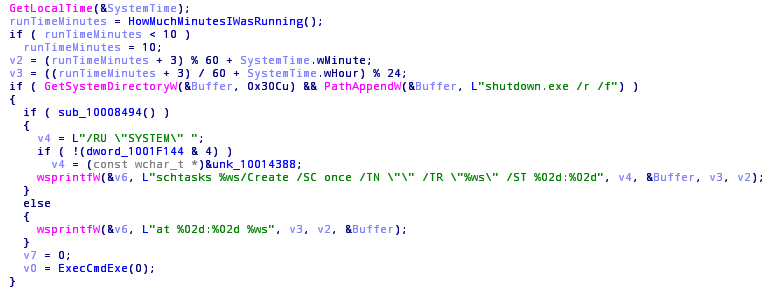

Выдержка из кода NotPetya

Выдержка из кода NotPetyaВ отличие от Petya и WannaCry, который также эксплуатировал ETERNALBLUE, NotPetya — это не настоящий вымогатель. Авторы вируса явно не собирались зарабатывать на нем деньги. Запрошенную сумму можно было отправить на указанный кошелек, но это ни к чему не вело. Не известно ни одного случая, когда кому-то пришел бы ключ для расшифровки.

Еще одна интересная примета заключается в том, что NotPetya всегда предлагал один и тот же номер кошелька. Мошенники обычно стараются заметать следы, делая как можно больше кошельков, чтобы потом было легче отмывать полученные в качестве выкупа деньги.

INFO

Подробнее о ходе заражения читай в нашем отчете «Petya, NotPetya или Petna? Все, что нужно знать о новой эпидемии»

ИБ-специалист, известный как The Grugg, высказал предположение о том, что NotPetya — это не обычный вирус-шифровальщик, созданный с целью вымогательства. По его мнению, модернизированная версия Petya — это кибероружие, нацеленное на дестабилизацию крупных компаний.

Белый дом поддержал мнение эксперта и обвинил Россию в создании NotPetya для дестабилизации обстановки в Украине, пообещав доказать причастность Кремля к распространению шифровальщика и наказать всех виновных. Многие зарубежные эксперты также считают, что NotPetya был создан российскими хакерами для скрытия следов вмешательства России в американские выборы 2016 года.

NotPetya напал на рассвете

Если жертвами Petya были в основном специалисты в области HR, то NotPetya уже играл по-крупному. Среди трофеев малвари оказались такие гиганты, как Сбербанк, «Роснефть», «Башнефть», «Хоум Кредит» и другие, — и это только в России.

Центром эпидемии стала Украина, поэтому пострадала больше всех: банки, отделения почты, аэропорты, правительственные сайты и энергетические компании в один голос заявляли о кибератаке. В списке пострадавших были Национальный банк Украины, аэропорт Харькова и даже компьютеры специалистов, которые работают над устранением последствий инцидента на Чернобыльской АЭС.

Все остальные страны тоже ощутили на себе гнев «Не-Пети». Например, в США компания FedEx заявила, что атака NotPetya нанесла убытки больше чем на 400 миллионов долларов. Среди других пострадавших — фармацевтический гигант Merck (870 миллионов), французская строительная компания «Сен-Гобен» (384 миллиона), американский производитель сладостей Mondelēz (компания владеет более известной у нас Cadbury), британская Reckitt Benckiser (владельцы бренда Durex) и другие крупные и мелкие предприятия.

В Дании же наибольший удар приняла на себя компания Maersk. Подробности, которые удалось собрать журналистам издания Wired, позволяют оценить масштаб урона, который вредоносное ПО наносит крупному бизнесу. Источники Wired внутри компании пожелали остаться неизвестными, опасаясь наказания за несанкционированные беседы с репортерами. Но именно подробности из этих анонимных рассказов делают отчет Wired столь интересным.

NotPetya играет в морской бой

27 июня 2017 года в датской компании Maersk, которая отвечает за львиную долю всех морских грузоперевозок, даже не подозревали, что бизнес вскоре будет взят на абордаж. И речь не о пиратах — NotPetya начал по очереди выводить из строя компьютеры подразделения Maersk Line. Даже центр технической поддержки Maersk сам стал нуждаться в поддержке.

Сотрудники Maersk один за другим видели на экранах рабочих лэптопов сообщения «Восстановление файлов на диске C» с просьбой не выключать и не перезагружать систему. А кое-кто уже дождался до предложения заплатить за расшифровку данных и удаление вируса из системы несколько сот долларов США в биткойнах. Утро в штаб-квартире Maersk явно началось не с кофе.

Вряд ли такая картинка сулит что-то хорошее

Вряд ли такая картинка сулит что-то хорошееNotPetya вскоре посетил и IT-отдел, где в этот момент программисты готовили обновление программного обеспечения для более чем 80 тысяч сотрудников Maersk. Вирус начал отключать машины ИТ-отдела, распространяясь по сети с пугающей скоростью. Изначально жертвы NotPetya не могли осознать масштаб и ужас надвигавшейся на них опасности. Кто-то судорожно пытался перезагрузить компьютер, кто-то пенял на сбои в работе головного офиса, кто-то вставал в очередь в оказавшийся беспомощным отдел техподдержки.

В этот момент NotPetya уже вовсю заражал десятки офисов Maersk в разных городах и странах и шифровал данные сотрудников. Сотни заблокированных компьютеров дали понять: Maersk атакована.

С чего все началось

В июне 2017 года хакеры взломали серверы Linkos, отвечавшие за рассылку обновлений программного комплекса M.E.Doc. Предприятия Украины пользовались M.E.Doc для хранения документов в электронном виде. Именно одесский офис дал начало эпидемии: на компьютере финдиректора офиса был установлен M.E.Doc. Так NotPetya и проник в периметр сети Maersk.

Свистать всех наверх!

Пока NotPetya постепенно выводил Maersk из строя, сотрудники техподдержки бегали по всему зданию штаб-квартиры, предупреждая своих коллег и подопечных о надвигающейся опасности. Единственным решением было отключать еще не успевшее заразиться оборудование от электросети, чем и занимались системные администраторы.

Когда работоспособных компьютеров уже не осталось, сотрудникам просто стало нечего делать и многие из них стали расходиться по домам, не зная, когда они смогут вернуться на работу и смогут ли вообще. Сам исполнительный директор Maersk заявил, что ни он, ни отдел ИТ не в силах бороться с вирусом. Он добавил, что не знает, сколько времени уйдет на восстановление работы.

И море имеет дно

Пострадала далеко не только штаб-квартира Maersk. В ходе расследования журналисты Wired побеседовали с клиентами компании и с работниками порта в Нью-Джерси (одного из 76 портов, где работает Maersk). Оказалось, что основной бедой для них стал выход из строя портовых терминалов, которые принимают с кораблей данные о грузах.

В одном только Нью-Джерси через порт за день проезжает три тысячи фур, забитых самыми разными товарами — от детских игрушек до машин и тракторов. Когда выяснилось, что узнать о содержимом контейнеров без программы невозможно, работа встала.

NotPetya таким образом смог вывести из строя 17 портов, где работала Maersk. В том же Нью-Джерси ворота были намертво заблокированы и не пропускали никого к кораблям Maersk, а рации диспетчеров предательски молчали. Водители грузовиков просили впустить грузы в порт — но работники не могли им ничем помочь. Никто из сотрудников не получал никаких предупреждений или сообщений от руководства Maersk, и неведение постепенно стало превращаться в панику клиентов и ошарашенных работников.

Поскольку часть грузов — это скоропортящиеся продукты, многие контейнеры было необходимо как можно быстрее доставить до места назначения. Склады компании тоже были заблокированы, и даже тем партнерам, которым удавалось добыть свой груз с корабля, оказывалось негде его хранить. Приходилось срочно привлекать других перевозчиков и арендовать новые площади неподалеку, цены на которые моментально взлетели. Все это обошлось в сотни тысяч долларов — как самой компании, так и ее клиентам.

А на следующий день оказалось, что не работает система приема заказов на сайте Maersk. Компания была полностью парализована.

Штаб борцов с «Не-Петей»

Wired рассказывает, что спустя несколько дней после инцидента Maersk в срочном порядке собрала в английском городе Мейденхед сотрудников со всего земного шара: большинство из них приезжало в главный офис ИТ-подразделения Maersk Group Infrastructure Services буквально с чемоданами в руках. Работать приходилось круглые сутки, и народ спал по углам офисов и в конференц-залах. Нервы, как и компьютеры Maersk, выдерживали не у всех.

На подмогу пришли специалисты консалтинговой компании Deloitte. Одновременно в офисе Мейденхеда могли находиться до 200 сотрудников Deloitte и до 400 представителей Maersk.

Всю зараженную технику у сотрудников конфисковали и прибывающим выдавали свежие ноутбуки, прося как можно скорее начинать работать. Постепенно большая часть данных была восстановлена из бэкапов, отдельные из которых были созданы за 3–7 дней до аварии.

И только по чистой случайности и по невероятному везению сисадминам Maersk удалось спасти последнюю копию данных контроллеров домена. На них хранились учетные данные 88 тысяч сотрудников компании, и в случае потери всю эту базу пришлось бы создавать заново.

Африканские приключения

Всего у Maersk было 150 контроллеров домена Windows, которые никто и никогда не бэкапил. Синхронизируясь друг с другом, они образуют децентрализованную сеть: считается, что это защищает данные надежнее любого бэкапа. Но не когда все эти 150 серверов одновременно выводит из строя злой шифровальщик.

Когда казалось, что уже все потеряно, сотрудникам Maersk улыбнулась удача: они обнаружили, что офис компании в Гане в этот день не работал из-за отключения электричества и это позволило одному из контроллеров домена избежать заражения. Вот так по счастливой случайности децентрализация таки сработала!

Однако праздновать победу админам Maersk было еще рано. Бэкап занимал несколько сот гигабайт, а интернет в Гане не отличается рекордными скоростями. Передача данных обещала занять несколько суток, которые влетели бы в новые миллионы. При этом ни у кого из офиса в Гане не было британской визы, и пришлось организовывать передачу жесткого диска при личной встрече двух сотрудников в Нигерии.

Постепенно работоспособность Maersk возрастала, главный сайт был готов принять заказы клиентов, а операторы и работники портов смогли наконец получать информацию обо всех грузах. Но первые несколько дней сотрудники Maersk работали через все доступные средства: в ход шли личные аккаунты Gmail и даже WhatsApp. Сотрудник, который принимал через мессенджер несколько сот заказов в день, до сих пор вспоминает об этом с содроганием.

Компания постепенно вставала с больничной койки и расправляла плечи. Но, как и любая болезнь, NotPetya имел последствия — сотни гигабайт ценной (и не очень) информации на компьютерах Maersk все же ушли в никуда. Равно как и сотни миллионов долларов.

Последствия в цифрах и деталях

За десять дней, начиная с 27 июня, сотрудники Maersk смогли восстановить более 4000 серверов и 45 000 персоналок. Много? Да, много, но и убытки колоссальные: примерно 300 миллионов долларов пошли мимо кошелька компании из-за атаки NotPetya. И это только официальные цифры: все источники Wired как один говорят, что они серьезно занижены. Ведь для компании такого масштаба не к лицу рассказывать о своих неудачах всю правду.

Последовавший разбор полетов показал, как печально у Maersk обстояли дела с безопасностью. Показательно уже то, что часть ключевых машин работала на Windows 2000, обновления которой Microsoft прекратила в далеком 2009 году. Эксперты, обсуждая ситуацию с Maersk, выразили свое единогласное мнение: если бы в компании уделяли безопасности больше внимания, то на восстановление после атаки ушло бы в разы меньше времени.

Малварь сей басни

Если раньше слово «вирус» у широкой публики ассоциировалось с переустановкой Windows и форматированием жесткого диска, то сейчас последствия уже начинают напоминать техногенную катастрофу. NotPetya навредил не только рядовым пользователям, но и компаниям-гигантам, банковским системам, грузоперевозчикам и так далее. Большинство из них при этом предпочитает скрывать последствия и занижать убытки, боясь лишний раз выдать неадекватный уровень подготовки к подобным инцидентам. Был NotPetya кибероружием или нет — в данном случае даже не так важно. Само существование столь разрушительных для глобальной инфраструктуры напастей может изменить очень многое. И скорее всего — не в лучшую сторону.

Читайте ещё больше платных статей бесплатно: https://t.me/hacker_frei