أمان المجاهد#

بسم الله الرحمن الرحيم

الدرس الثاني : أكثر الأساليب التي يستخدمها الهاكرز للإختراق

مقدمة

الحمدلله الذي من علينا بأن هدانا وما كنا لنهتدي لولا ان هدانا الله ، كنت أنوي أن أدخل في موضوع جديد ولهذا لم أتعمق في الدرس السابق لكن بعض الإخوة جزاهم الله خيراً طلبوا من القائمين على الدورة شرح بعض النقاط مثل الأساليب الأكثر إستخداماً من قبل الهاكرز ... الخ ، و قد تعمدنا في الدرس السابق أن لا نتعمق وتركنا بعض المواضيع لأننا لا نرى منها فائدة كبيرة وشرحها سيدخلنا في تشعبات أكبر وسيطيل فترة الدورة أكثر ، وبما أننا نخطط لعمل سلسلة دورات فبعض المعلومات نحتفظ بها للدورات القادمة بحيث اننا ننوي تقديمها بشكل مفصل باذن الله ، لكن نزولاً لرغبة الأحبة سنقوم بشرح بعض النقاط التي تركناها سابقاً

أسئلة و أجوبة مهمة

س : ما هو عنوان ال(آي بي) ؟

ج: هو عنوانك على شبكة الانترنت او(اي شبكة) فأي جهاز يحتاج إلى عنوان آي بي للاتصال بالشبكة سواءً شبكة إنترنت او شبكات صغيرة داخليه

س : هل يمكن تحديد موقعي عن طريق عنوان ال آي بي ؟

ج : نعم يمكن تحديد موقعك وبدقة من عنوان ال آي بي

س : هل يمكن اختراق جهازي من عنوان ال آي بي فقط؟

ج : اذا وجدت منافذ مفتوحة يمكن استغلالها فالاختراق عن طريق ال آي بي ممكن

س : هل برامج الحماية تحميني بشكل كامل؟

ج : برامج الحماية لها مهام معينة وفي اغلب الأحيان يستطيع الهاكرز تخطيها وبسهولة

س : اذا كان الهاكرز يستطيعون تخطي برامج الحماية بسهولة في الغالب اذاً ما الفائدة منها ؟

ج : برامج الحماية تفيد غالباً في صد الهجمات الغير محددة الهدف ، على سبيل المثال يقوم الهاكر بنشر فايروس الفايروس هذا يريد جمع اكبر قائمة ضحايا ممكنة لاستغلالهم فيما بعد يصل للشركة المنتجة لبرنامج الحماية بلاغ عن هذا الفايروس ثم تقوم بفحصه واذا ثبت انه فايروس تقوم بادراجه في برنامج الحماية في التحديث القادم بحيث يتعرف عليه برنامج الحماية ويقوم بحذف الفايروس لكن اذا كان الهاكر يريد اختراقك فهو لن يتوانا في استخدام جميع الطرق الممكنة لاختراقك ، لهذا يجب ان يكون الانسان فطناً حتى مع وجود برامج الحماية

س : هل هناك برنامج تضع فيه عنوان البريد الإلكتروني وتقوم بضغط زر في البرنامج والبرنامج يقوم باختراق البريد لك ؟

ج : لا يوجد مثل هذا البرنامج ، والموجود كله عبارة عن برامج (ملغمة) - سيتم شرحها في الأسفل بإذن الله - فلا تنخدع بمثل هذه الخدع

بعض أساليب الهاكرز الأكثر إنتشاراً

١-الصفحات المزورة

فكرة الصفحات المزورة هي ان يقوم الهاكر بإنشاء صفحة مشابهة لصفحة الدخول الخاصة بالهدف المراد اختراق الحسابات فيه ، مثلاً اذا كان زيد يريد اختراق حساب عمرو في موقع تويتر فإن زيد يقوم بإرسال الصفحة المزورة - وهي صفحة مطابقة لصفحة تسجيل الدخول في تويتر - فيقوم المسكين عمرو بتسجيل الدخول في الصفحة المزورة وبعد تسجيل الدخول الوهمي يتم ارسال بيانات عمرو إلى زيد ويتم إختراق حساب عمرو ! نعم بهذه البساطة

٢- الروابط الملغومة

الفكرة العامة للصفحة الملغومة هي صفحة تحتوي على فايروس صغير الحجم مشفر ينزل على جهاز الضحية مباشرة -دون علم الضحية - وبعد ما يتم اختراق الضحية يقوم الهاكر بعمل ما يريده إن كان هدفه سرقة معلومات قام بسرقتها وإن كان هدفه تجنيد أجهزة يقوم بتجنيد جهاز الضحية ...الخ ، معلومة قد لا يعرفها الكثير هي انه يمكن تلغيم روابط تنتهي بأي لاحقة مثلاً:

قد يقول البعض لا يمكن تلغيم الصور على نفس الامتداد يعني الرابط الذي في الأعلى لا يمكن يكون ملغوم ، اقول له الرابط الذي في الأعلى يمكن ان يكون ملغوم في حالة ان يكون المسار مسار مجلد وليس ملف صورة ! كيف يتم ذلك ؟ ذلك يتم بالطريقة التالية

الهاكر ينشئ موقع -> يقوم بإنشاء مجلد في الموقع بأي إسم ويكون نهاية الإسم إمتداد صورة ->يقوم بجعل الصفحة الرئيسية في المجلد تحتوي على الفايروس -> الآن الهاكر لديه صفحة ملغومة بصيغة صورة ! نعم بهذه السهولة

٣-البرامج الملغومة

فكرة البرامج الملغومة هي دمج فايروس مع برنامج عادي مثل برنامج سكايب او تور او اي برنامج اخر وعندما يشغل الضحية البرنامج يتم اختراقه ( والبرنامج يعمل بشكل طبيعي) وهذا الأسلوب منتشر ويقع ضحيته الكثير للأسف

٤-الاختراق عن طريق ال آي بي

الفكرة العامة لهذا النوع من الاختراق هو البحث عن منفذ يمكن استغلاله على جهاز الضحية فان لم يجد قام الهاكر بفحص جهاز الضحية (الفحص يحتاج فيه المخترق إلى عنوان ال آي بي فقط) لمحاولة معرفة البرامج الموجودة على جهازة ومحاولة استغلال احد هذه البرامج ، مثلاً اذا كان يوجد على جهاز الضحية برنامج إكسل والهاكر يعرف ان الضحية من مناصري الدولة الإسلامية يقوم بإرسال ملف إكسل ملغوم فيه إحصائيات عن عمليات الدولة خلال سنة مثلاً وعندما يفتح المناصر هذا الملف يتم اختراقه ، واحياناً يمكن اختراق الضحية بمجرد معرفة نظام التشغيل الذي يعمل عليه الضحية ، مثلاً بعد فحص جهاز الضحية يعرف الهاكر ان الضحية يستخدم نظام ويندوز 7 والهاكر يعرف بعض الثغرات الموجودة في النظام فيقوم بمحاولة استغلالها

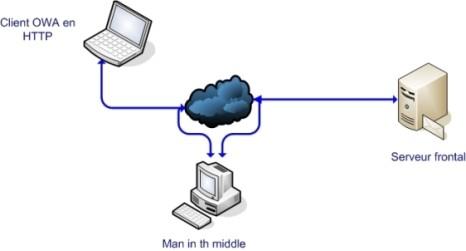

٥-رجل في المنتصف

man-in-the-middle

فكرة (الرجل الذي في المنتصف) هي ان يقوم الهاكر باختراق الشبكة و التجسس على على المعلومات الصادرة منها ، مثلاً : الهدف هو التجسس على محادثات تطبيق واتس اب الضحية يتصل بالانترنت عن طريق اتصاله بجهاز (راوتر) والراوتر يقوم بارسال البيانات الى الخادم ، الهاكر هنا يدخل مكان الراوتر فيقوم الضحية بارسال الرسالة فتمر إلى الهاكر ثم إلى الراوتر ثم إلى الخادم

صورة توضيحية

طبعاً تكمن خطورة هذا الهجوم في أن الهاكر يستطيع ان يسمح او أن يوقف الرسائل من الوصول بل حتى يستطيع ان يرسل رسائل باسم احد الطرفين

خاتمة

الحمدلله الذي من علينا أن أنهينا هذا الدرس ، كان بودنا أن يخرج الدرس بصورة أفضل لكن نظراً لضيق الوقت هذا ما إستطعنا تقديمه ، الدرس القادم بإذن الله سيكون عبارة عن نصائح و استعراض لبعض تقنيات الحماية التي تم إنشائها لصد مثل هذه الهجمات

==============================================

-------------------------------------------

الدرس من كتابة أخيكم : طوبى للغرباء #أمنيات

ومن تدقيق أخيكم : نصائح أمنية